Como funciona a conexão VPN?

O conceito de redes virtuais privadas, abreviadodesignada como VPN (da English Virtual Private Network), apareceu em tecnologias de computador há relativamente pouco tempo. A criação deste tipo de conexão permitiu que os terminais de computadores e dispositivos móveis fossem integrados em redes virtuais sem os fios usuais, independentemente da localização do terminal em questão. Agora, considere a questão de como a conexão VPN funciona e, ao mesmo tempo, forneça algumas recomendações para configurar essas redes e programas clientes relacionados.

O que é VPN?

Como já entendi, a VPN é umauma rede privada virtual com vários dispositivos conectados a ela. Não vale a pena para scamper - você não pode conectar dez ou dois terminais de computador simultaneamente trabalhando (como isso pode ser feito em "locale") geralmente não funciona. Isso tem suas limitações na configuração da rede ou simplesmente na largura de banda do roteador responsável pela atribuição de endereços IP e transferência de dados.

No entanto, a ideia, originalmente incorporada na tecnologiaconexão, não nova. Ela tentou justificar por um longo tempo. E muitos usuários modernos de redes de computadores nem sequer imaginam o que eles sabiam sobre isso durante toda a vida, mas eles simplesmente não tentaram entender a essência do assunto.

Como funciona a conexão VPN: princípios básicos e tecnologias

Para uma melhor compreensão, damos as mais simplesUm exemplo que é conhecido por qualquer pessoa moderna. Tome pelo menos o rádio. Afinal, na verdade, é um dispositivo de transmissão (tradutor), um agregado intermediário (repetidor) responsável pela transmissão e distribuição do sinal e um dispositivo receptor (receptor).

Outra coisa é que o sinal é transmitido absolutamentetodos os usuários, e a rede virtual funciona seletivamente, combinando apenas determinados dispositivos em uma rede. Observe que nem no primeiro nem no segundo caso os fios para conectar os dispositivos de transmissão e recepção que trocam dados entre si não são necessários.

Mas até aqui há algumas sutilezas. O fato de que o sinal original é desprotegida, ou seja, ele pode tomar qualquer rádio amador usando a unidade a uma frequência adequada. Como é que a VPN? Sim, exatamente. Apenas neste caso, o papel desempenhado pelo roteador relé (um roteador ou um ADSL-modem), e o papel do receptor - um terminal de computador estacionário, laptop ou dispositivo móvel, que tem em seu equipamento dedicado módulo sem fio (Wi-Fi).

Com tudo isso, os dados provenientes da fonte,são inicialmente criptografados, e só então usando um decodificador especial são reproduzidos em um dispositivo específico. Este princípio de comunicação VPN é chamado de tunelamento. E esse princípio é mais consistente com a comunicação móvel, quando o redirecionamento ocorre em um assinante específico.

Tunelamento de redes virtuais locais

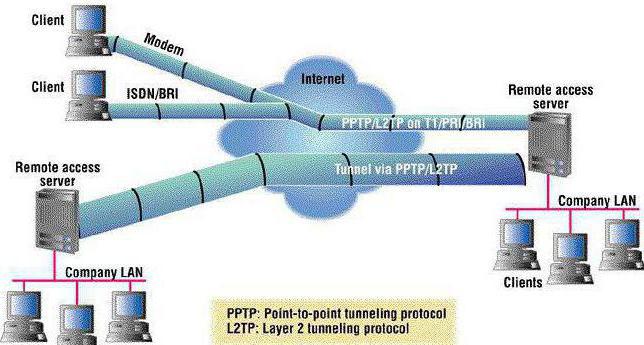

Vamos descobrir como a VPN funciona no modotunelamento. Em essência, envolve a criação de uma linha reta, digamos, do ponto "A" ao ponto "B", ao transferir dados de uma fonte central (um roteador com uma conexão de servidor), a definição de todos os dispositivos de rede é feita automaticamente de acordo com uma configuração predefinida.

Em outras palavras, um túnel de codificação é criadoao enviar dados e decodificação na recepção. Acontece que nenhum outro usuário que tentou interceptar esse tipo de dados durante o processo de transferência pode decodificá-los.

Meios de implementação

Uma das ferramentas mais poderosas do seu tipoconexões e, ao mesmo tempo, garantir a segurança dos sistemas Cisco. É verdade que alguns administradores inexperientes têm dúvidas sobre por que o equipamento VPN-Cisco não funciona.

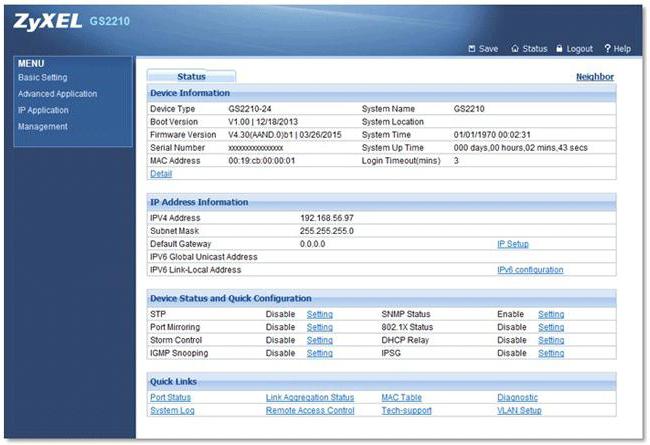

Isto é principalmente devido aconfiguração inadequada e drivers instalados dos roteadores D-Link ou ZyXEL, que exigem ajuste fino apenas porque estão equipados com firewalls internos.

Além disso, é necessário prestar atenção aos esquemasconexão. Eles podem ser dois: rota para rota ou acesso remoto. No primeiro caso, trata-se de combinar vários dispositivos de distribuição e, no segundo caso, trata-se de controlar a conexão ou transferência de dados usando o acesso remoto.

Protocolos de acesso

Quanto aos protocolos, hoje usamos principalmente ferramentas de configuração no nível do PCP / IP, embora os protocolos internos para VPN possam variar.

Pare de trabalhar com VPN? Você deve olhar para alguns parâmetros ocultos. Por exemplo, os protocolos PPP e PPTP adicionais baseados em TCP ainda se aplicam a pilhas de protocolos TCP / IP, mas para conexão, digamos, no caso de usar PPTP, você deve usar dois endereços IP em vez de um. No entanto, em qualquer caso, o encapsulamento envolve a transferência de dados contidos em protocolos internos, como IPX ou NetBEUI, e todos eles são fornecidos com cabeçalhos especiais baseados em PPP para transmissão desimpedida de dados para o driver de rede apropriado.

Para TCP / IP, geralmente é recomendado escolherrecuperação automática do endereço principal e do servidor DNS preferido. Nesse caso, a ativação do servidor proxy deve ser desativada (e não apenas para endereços locais).

Dispositivos de hardware

Agora vamos olhar para a situação quando oa questão de por que a VPN não funciona. O fato de que o problema pode ser devido à configuração incorreta do equipamento é compreensível. Mas pode haver outra situação.

Vale a pena prestar atenção aos próprios roteadores, que monitoram a conexão. Como mencionado acima, somente dispositivos que correspondam aos parâmetros de conexão devem ser usados.

Por exemplo, roteadores como DI-808HV ouDI-804HV pode proporcionar a ligação a dispositivos quarenta simultaneamente. Quanto aos equipamentos ZyXEL, em muitos casos, ele pode até mesmo trabalhar através do sistema ZyNOS operando built-in de rede, mas apenas usando a linha de comando através do protocolo Telnet. Tal abordagem permite configurar qualquer aparelho com a transmissão de dados em três rede ambiente compartilhado Ethernet com transmissão tráfego IP, bem como para usar a tecnologia exclusiva de Any-IP projetado para envolver uma tabela padrão de roteadores para rotear o tráfego em uma porta de entrada para os sistemas que foram originalmente configurado para trabalhar em outras sub-redes.

O que devo fazer se a VPN não funcionar (Windows 10 e abaixo)?

A primeira e mais importante condição é a conformidadeteclas de saída e entrada (chaves pré-compartilhadas). Eles devem ser os mesmos em ambas as extremidades do túnel. Também vale a pena prestar atenção aos algoritmos de criptografia criptográfica (IKE ou Manual) com a presença da função de autenticação ou sem ela.

Por exemplo, o mesmo protocolo AH (na versão em inglês - Authentication Header) pode fornecer apenas autorização sem a possibilidade de usar criptografia.

Clientes VPN e sua configuração

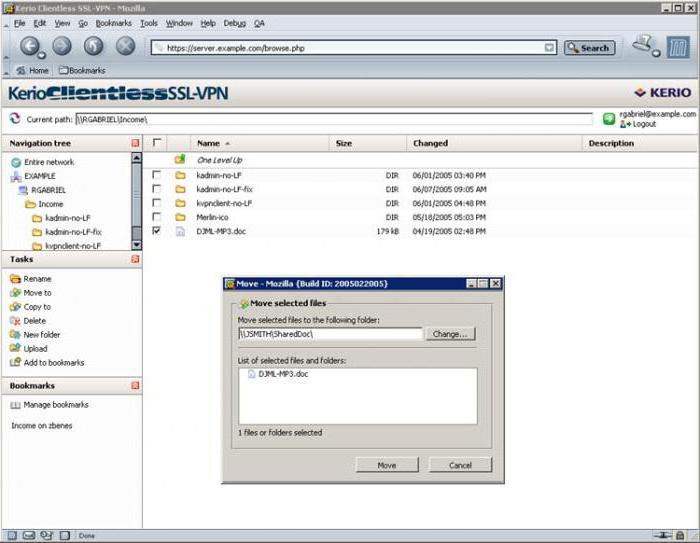

Quanto aos clientes VPN, não é tão simples assim. A maioria dos programas baseados nessas tecnologias usa métodos padrão de customização. No entanto, existem suas armadilhas.

O problema é que, não importa quãoinstalar o cliente, quando o serviço é desligado no "OS" em si, nada de bom virá disso. É por isso que você precisa usar essas configurações no Windows e, em seguida, ativá-las no roteador (roteador), mas somente após prosseguir para configurar o próprio cliente.

No próprio sistema, você terá que criar um novoConecte-se e não use o já disponível. Não vamos nos deter sobre isso, já que o procedimento é padrão, mas no próprio roteador você terá que ir para as configurações adicionais (na maioria das vezes elas estão localizadas no menu WLAN Connection Type) e ativar tudo o que estiver conectado ao servidor VPN.

Vale ressaltar também o fato de queO servidor virtual terá que ser instalado no sistema como um programa complementar. Mas então ele pode ser usado mesmo sem ajuste manual, simplesmente selecionando o deslocamento mais próximo.

Um dos mais populares e mais simplesem uso, é possível nomear VPN o cliente-servidor sob o nome SecurityKISS. O programa é instalado sem problemas, mas você nem precisa inserir as configurações para garantir a comunicação normal de todos os dispositivos conectados ao distribuidor.

Acontece que um bastante conhecido e popularo pacote Kerio VPN Client não funciona. Aqui é necessário prestar atenção não apenas às configurações do roteador ou ao "sistema operacional" em si, mas também aos parâmetros do programa cliente. Como regra geral, a introdução de parâmetros corretos permite que você se livre do problema. Em casos extremos, você terá que verificar as configurações da conexão principal e os protocolos TCP / IP usados (v4 / v6).

O que no final?

Nós olhamos como a VPN funciona. Em princípio, nada complicado na própria conexão se a criação de redes desse tipo não é. As principais dificuldades estão na configuração de equipamentos específicos e na definição de seus parâmetros, que, infelizmente, muitos usuários ignoram, confiando no fato de que todo o processo será reduzido ao automatismo.

Por outro lado, agora estamos mais engajadosquestões relacionadas com o funcionamento das próprias redes virtuais VPN, para que você possa configurar o equipamento, instalar drivers de dispositivo, etc., usando instruções e recomendações separadas.

</ p>